Решения класса DAM (Database Activity Monitoring) и DBF (Database Firewall) проводят непрерывный мониторинг обращений к базам данных и выявляют подозрительные операции в режиме реального времени. При необходимости они блокируют доступ к базам данных.

ПОЛУЧИТЬ КОНСУЛЬТАЦИЮ

Почему стандартных средств защиты недостаточно

Защита систем управления базами данных (СУБД) с помощью штатных средств имеет ряд недостатков (они могут различаться, в зависимости от СУБД, которые использует компания):

- Недостаточный функционал. Средства защиты, которые встроены в СУБД, чаще всего имеют ограниченную функциональность по обнаружению и нейтрализации угроз. Также могут отсутствовать такие необходимые функции, как поведенческий анализ, машинное обучение, встроенный ИИ и прочие.

- Зависимость от платформы. Встроенные средства защиты настроены под обеспечение безопасности конкретной СУБД, поэтому не гарантируют одинаковую защиту в компаниях, которые используют базы данных от разных производителей.

- Сложность настройки и управления средствами защиты. Встроенные инструменты безопасности зачастую очень сложны в настройке и управлении, и для этого требуется специалист, который хорошо разбирается в архитектуре СУБД.

- Внутренние угрозы. Встроенные средства безопасности практически бессильны перед угрозами от внутренних пользователей, особенно если они имеют привилегированный уровень прав.

- Отсутствие или низкий уровень интеграции с другими средствами защиты. Встроенные системы безопасности могут не интегрироваться с иными системами информационной безопасности, которые применяются в компании.

Встроенные средства безопасности незаменимы для обеспечения базовой защиты СУБД. Однако они не смогут заменить специализированные решения, особенно в организациях, к которым предъявляются повышенные требования по безопасности данных.

Какие задачи можно решить с помощью технологии DAM/DBF

- Противодействие краже баз данных.

- Выявление утечек чувствительной информации.

- Аудит обращений и проведение расследований.

- Контроль привилегированного доступа к информации.

- Выявление мошеннических операций.

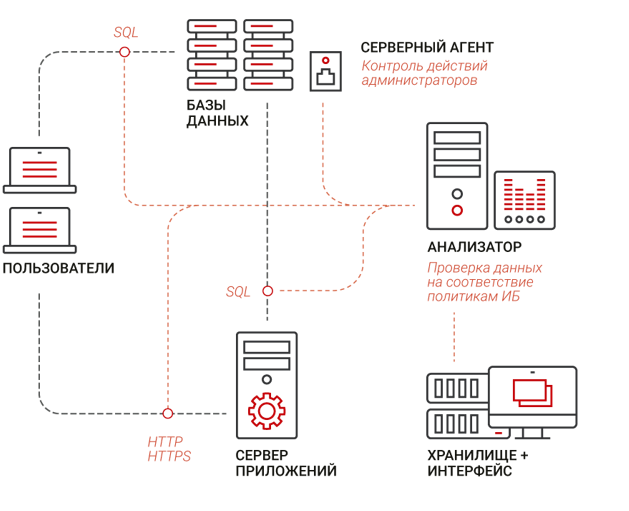

Схема работы

Возможности решений данного класса:

- Аудит всех операций с БД в режиме реального времени.

- Контроль действий привилегированных пользователей.

- Обнаружение всех БД в компании, их классификация и сканирование на уязвимости.

- Полноценная работа с трёхзвенной архитектурой взаимодействия с БД.

- Минимальное влияние на производительность сети и серверов СУБД.

- Хранение всех ответов и запросов пользователей и приложений с возможностью ретроспективного анализа за любой период времени.

Кейсы. Пример использования решений DAM/DBF в различных сферах

Банк

Угроза: Кража подрядчиком персональных данных клиентов.

Было выявлено. Подрядчик, имея доступ к боевой базе данных, создал временную таблицу с именем table_1 для «технических нужд» и дает администратору скрипт для обновления, который администратор должен выполнить, естественно, от своей учетной записи администратора.

Подвох в том, что в скрипте спрятана SQL-команда, которая копирует данные

из таблицы с реальными персональными данными (ПД) в ту самую временную таблицу (table_1). Сам подрядчик этого сделать не может, так как не имеет доступа к ПД, а вот администратор запустит скрипт и данные успешно скопируются. После этого подрядчик выгрузил из временной таблицы данные в файл.

На уровне логов БД или PAM невозможно определить, что именно выгрузил подрядчик в файл – так как в SQL команде, которую он набирал, присутствует

только имя таблицы (Table_1) – этой информации недостаточно для фиксации инцидента.

Решение: решение класса DBF – анализирует не только запрос, но и данные ответа.

Будет выявлен инцидент:

Выгрузка аномально большого количества записей из временной таблицы, несмотря на то что данная таблица не указана как содержащая ПДн

Инсайдер

Угроза: «Пробив» данных абонентов оператором колл-центра с использованием легитимного доступа.

Выявлено:

- операторы колл-центра читают SMS-ки своих коллег;

- пробивают номера по запросу;

- сливают данные абонентов мошенникам.

Решение: использование средств поведенческой аналитики и профилирования пользователей, выявление аномальной активности оператора по запросам данных абонентов.

Подделка в страховой компании

Угроза: проставление отметки андеррайтера на договоре страхования и без приложения необходимых данных осмотра.

Было выявлено. Менеджер страховой компании для выполнения плана в сговоре с администратором БД заключает договоры без получения отметки андеррайтера.

Риск финансовых потерь от заключение договора страхования с ненадежным клиентом.

Решение: контроль доступа администратора в базу данных. Контроль изменения в таблице баз данных, которые задействованы в бизнес-процессе согласования договоров ERP системе.

Чтобы получить консультацию по решению - заполните форму ниже: