До конца ли настроена информационная система и все ее части? Не было ли технологического упущения при ее проектировании? Не осталось ли незакрытых рабочих учетных записей?

Пентест или тестирование на проникновение поможет найти ответы на эти вопросы!

Статистика

По данным международных компаний Application Security Statistics Report 2017 и Positive Technologies за 2016-2018 гг.:

- около 50% веб-приложений содержат уязвимости;

- около 129 дней требуется на восстановление системы;

- 56% систем имеют тривиальную сложность преодоления периметра сети;

- 36% атак связаны с получением доступа к конфиденциальным данным.

В чем заключается работа пентестера

С помощью различных инструментов пентестеры проверяют системы, подвергающиеся атакам, и находят уязвимости. Они работают как хакеры, но не доводят дело до деструктивного воздействия. Пентестеры скорее талантливые программисты, которые прекрасно разбираются в инструментах, с помощью которых находят уязвимости. Они показывают заказчику потенциальные «дыры» в информационных системах и помогают их закрыть.

Какие угрозы находят пентестеры

- Незакрытые рабочие логины

- Несвоевременное обновление ПО

- Порты в открытом доступе

- Уязвимые веб-приложения

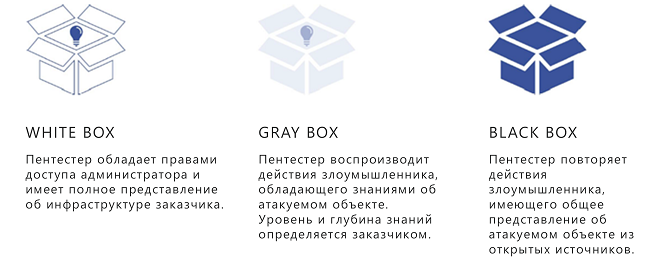

Виды тестирования

Наиболее распространенный способ тестирования – метод «черного ящика», который наиболее приближен к реальной ситуации.

Зачем компании пентест?

- Требование регуляторов.

- Обеспечение защищенного доступа для удаленной работы сотрудников.

- Инциденты кибербезопасности в прошлом.

Области проведения пентеста специалистами Softline

В Softline накоплена обширная экспертиза по пен-тестированию. Мы отлично разбираемся в инструментах и регламентах проверок на уязвимость, а также имеем собственные наработки и ноу-хау в этой области.

1. Внешний пентест и тестирование веб-приложений (Black box, Gray box)

Это один из самых распространенных видов тестирования на проникновение.

Мы исследуем IP- или веб-адреса, используемые серверами компании, сканируем их и испытываем на прочность:

- находим в интернете сайты заказчика и поддомены;

- сканируем порты и определяем службы, использующие их;

- идентифицируем используемое ПО и технологии;

- находим и анализируем уязвимости приложения, входящие в классификацию OWASP;

- проводим атаки, направленные на эксплуатацию уязвимостей (по согласованию);

- анализируем результаты и готовим рекомендации.

2. Внутренний пентест (Black box, Gray box)

Мы пытаемся воспроизвести атаку во внутреннем контуре заказчика:

- подключаемся к пользовательскому сегменту сети;

- анализируем трафик протоколов канального и сетевого уровней;

- внедряем и сканируем ресурсы внутренней сети;

- находим уязвимости на обнаруженных ресурсах;

- проводим сетевые атаки и атаки, эксплуатирующие уязвимости;

- получаем локальные и доменные учетные записи;

- анализируем результаты и готовим рекомендации.

3. Социотехнический пентест (Black box, Gray box)

Симулируем внешнюю атаку с помощью техник социальной инженерии:

- собираем данные об объекте и пользователях;

- готовим провоцирующие данные;

- рассылаем сообщения по электронной почте, через мессенджеры;

- коммуницируем через социальные сети, Skype, телефон;

- распространяем носители информации с провоцирующими данными;

- анализируем результаты и проводим обучения;

- взламываем пароли на сервисах личного использования и подбираем их на корпоративных ресурсах.

4. Пентест точек доступа Wi-Fi (Black box)

Осуществляем внешнюю атаку через Wi-Fi:

- изучаем характеристики и особенности сетей Wi-Fi на объекте;

- проводим атаки на аутентификацию и авторизацию в беспроводных сетях;

- получаем ключи шифрования между клиентом и точкой доступа;

- проводим атаки на аппаратное обеспечение сетей Wi-Fi;

- устанавливаем поддельную точку доступа Wi-Fi, проводим атаки на клиентов сетей;

- обрабатываем результаты и готовим рекомендации.

5. Аудит сети (White box):

- проводим инвентаризацию сети;

- проверяем актуальность версий ПО, ошибки конфигурации хостов и межсетевых экранов;

- ищем и анализируем уязвимости сетевых служб;

- проверяем соответствия межсетевых экранов стандартам ИБ (PCI DSS, NIST, NERC и др.);

- определяем модели атакующего, размещаем его в интересующем сегменте сети;

- проводим сетевые атаки (Spoofing, MiTM);

- строим векторы атак и готовим план для минимизации рисков ИБ.

По результатам проведенного пентеста мы предоставляем детальный отчет с рекомендациями по модернизации приложений, сети, настроек серверов для закрытия существующих «дыр».

Наши преимущества:

- Сертифицированные сотрудники со специальными сертификатами по проведению тестов на проникновение (Pentestit, OSCP)

- Гибкий подход: проводим как комплексные обследования, так и обследования отдельных компонентов (Wi-Fi, сайт и т.д.);

- Опыт работы с компаниями разных отраслей: финансовыми, государственными, промышленными;

- Использование собственных ноу-хау, высокотехнологичного аппаратного обеспечения и методологий.

За подробностями и консультаций по проведению пентеста обращайтесь к специалисту Softline:

За подробностями и консультаций по проведению пентеста обращайтесь к специалисту Softline:

Александр Дубина, руководитель направления информационной безопасности

+375 (17) 336-55-95 доб.4496 | Alexander.Dubina@softline.com

Заказать пентест