В последние несколько лет в СМИ регулярно появляются заголовки о новых ограблениях банков. Как хакерам удается обойти существующие системы защиты, какие недостатки в механизмах безопасности позволяют им прочно закрепиться в инфраструктуре банка? Представляем вам отчет, основанный на результатах работ по анализу защищенности информационных систем отдельных банков за последние три года.

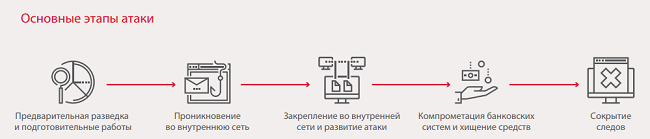

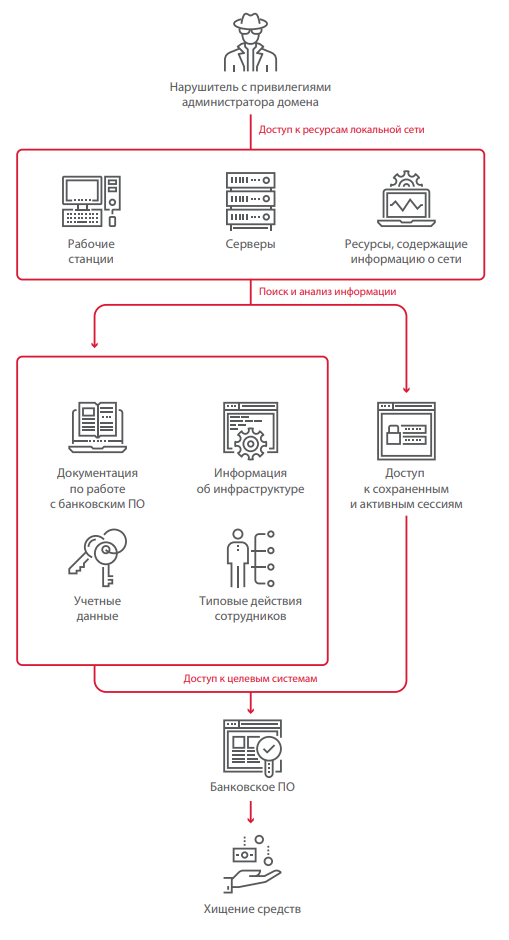

Типовая схема атаки

Выбор цели злоумышленника во многом обусловлен технической подготовкой, имеющимися инструментами и знаниями о внутренних процессах банка, которыми располагают преступники. Злоумышленники действуют по довольно простым сценариям, состоящим из 5 основных этапов, представленных на схеме ниже:

Этап 1. Разведка и подготовка

Первый этап достаточно длительный и трудоемкий: перед злоумышленниками стоит задача собрать как можно больше информации о банке, которая поможет преодолеть системы защиты. Поскольку сканирование внешних ресурсов может быть выявлено системами защиты, для того, чтобы не раскрыть себя на начальном этапе, преступники прибегают к пассивным методам получения информации, например, для выявления доменных имен и адресов, принадлежащих банку. Для разведки также активно привлекаются недобросовестные сотрудники банков, готовые за вознаграждение поделиться информацией: множество объявлений об этом легко найти на соответствующих форумах в интернете.

Этап 2. Проникновение во внутреннюю сеть

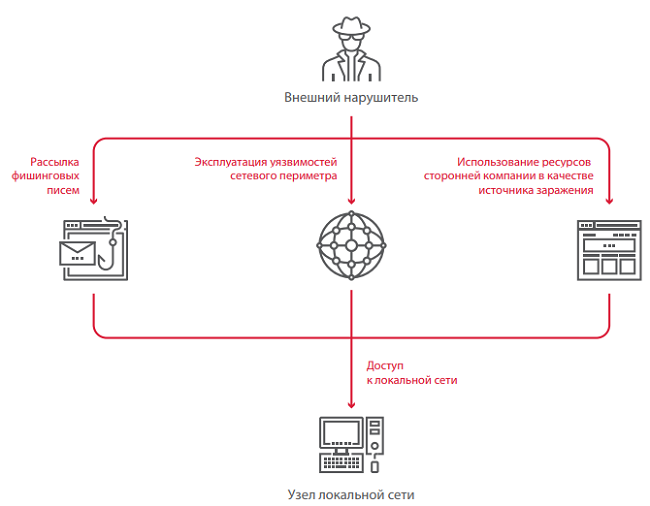

После всестороннего изучения жертвы и подготовки к атаке злоумышленники переходят в наступление.

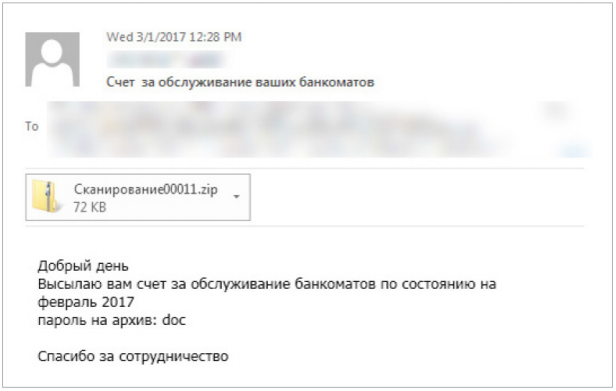

- Наиболее распространенным и эффективным методом проникновения в инфраструктуру банка является фишинговая рассылка электронных писем в адрес сотрудников банка.

Фишинговое письмо, отправленное группировкой Cobalt:

- Другой вариант первичного распространения вредоносного ПО — взлом сторонних компаний, которые не столь серьезно относятся к защите своих ресурсов, и заражение сайтов, часто посещаемых сотрудниками целевого банка.

Этап 3. Развитие атаки и закрепление в сети

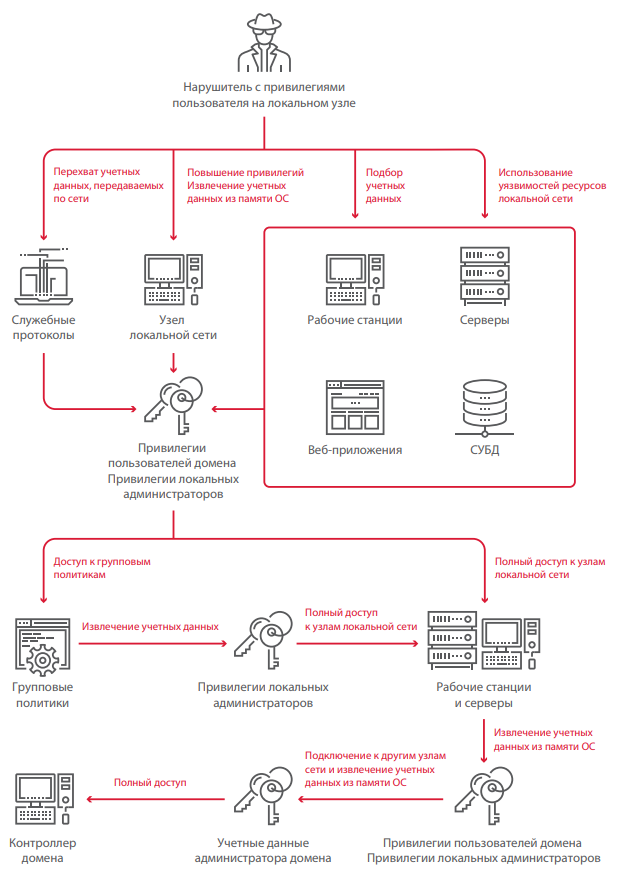

После того, как преступники получают доступ к локальной сети банка, им необходимо получить привилегии локального администратора на компьютерах сотрудников и серверах — для дальнейшего развития атаки.

Можно выделить распространенные уязвимости:

- использование устаревших версий ПО и отсутствие актуальных обновлений безопасности для ОС;

- множественные ошибки конфигурации (в том числе избыточные привилегии пользователей и ПО, а также установку паролей локальных администраторов через групповые политики);

- использование словарных паролей привилегированными пользователями;

- отсутствие двухфакторной аутентификации для доступа к критически важным системам.

После получения максимальных привилегий в ОС на узле преступники получают из памяти ОС учетные данные всех пользователей, подключавшихся к ней (идентификаторы, пароли или хеш-суммы паролей). Эти данные используются для подключения к другим компьютерам в сети. Перемещение между узлами обычно осуществляется посредством легитимного ПО и встроенных функций ОС (например, PsExec или RAdmin), то есть с помощью тех средств, которыми ежедневно пользуются администраторы и которые не должны вызвать подозрений.

Чтобы скрыть свое присутствие, злоумышленники часто используют бестелесный вредоносный код, который выполняется только в оперативной памяти, а для сохранения канала удаленного управления после перезагрузки компьютера добавляют ВПО в автозагрузку ОС.

Этап 4. Компрометация банковских систем и хищение денег

Закрепившись в сети, преступники должны понять, на каких узлах находятся искомые банковские системы и как будет удобнее получить к ним доступ. Преступники исследуют рабочие станции пользователей в поисках файлов, указывающих на то, что с данной рабочей станции осуществляется работа.

Этап 5. Сокрытие следов

С целью затруднить расследование инцидента преступники принимают меры для уничтожения следов пребывания в системе. Несмотря на то, что злоумышленники переключаются на использование скриптов, выполняющихся в оперативной памяти, в системе остаются признаки их присутствия: записи в журналах событий, изменения в реестре и другие зацепки. Поэтому неудивительно, что некоторые нарушители предпочитают обезопасить себя насколько это возможно и не просто удаляют отдельные следы, а полностью выводят из строя узлы сети, стирая загрузочные записи и таблицы разделов жестких дисков.

Уязвимости при проведении тестов на проникновение

В зависимости от исходного уровня привилегий нарушителя различают внешнее тестирование, в рамках которого проверяется возможность преодоления сетевого периметра, и внутреннее, целью которого является получение полного контроля над инфраструктурой или доступ к критически важным системам.

Для этого исследования были выбраны 12 наиболее информативных проектов, выполненных в банках за последние три года.

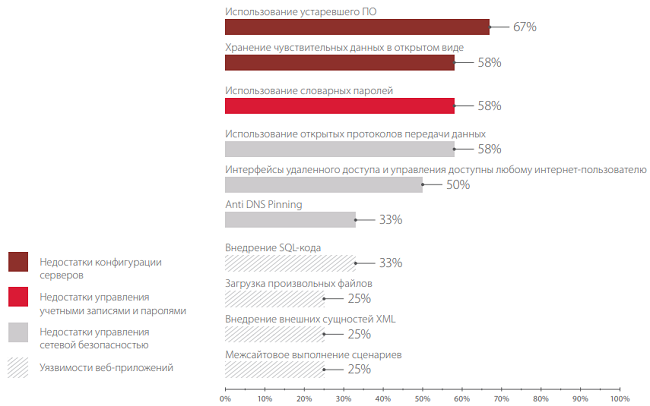

Уязвимости сетевого периметра

Десятка самых распространенных уязвимостей на сетевом периметре (доля банков):

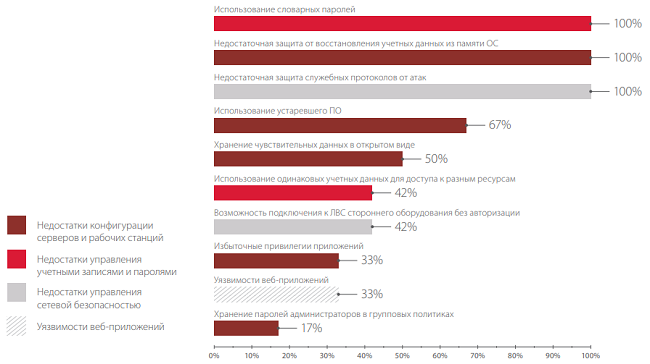

Уязвимости внутренней сети

Наиболее распространенные уязвимости во внутренней сети (доля банков):

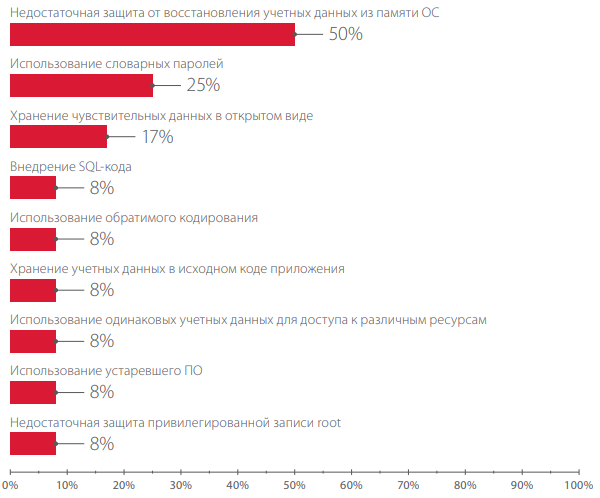

Уязвимости, использовавшиеся для доступа к банковскому ПО:

Заключение

На сегодняшний день банки выстроили достаточно эффективные барьеры для защиты

от внешних атак, однако основная проблема состоит в том, что они не готовы противостоять нарушителю во внутренней сети.

Зная это, злоумышленники легко обходят системы защиты сетевого периметра с помощью простого и эффективного метода — фишинга, который доставляет вредоносное ПО в корпоративную сеть. Преступники внимательно следят за публикацией новых уязвимостей и быстро модифицируют свои инструменты; например, в 2017 году хакеры из группировки Cobalt использовали уязвимости в Microsoft Office CVE-2017-0199 и CVE-2017-11882 в расчете на то, что банки не успели установить соответствующие обновления безопасности.

Крайне важно своевременно получать уведомления систем защиты и незамедлительно реагировать на них. Для этого необходим постоянный мониторинг событий безопасности силами внутреннего или внешнего подразделения SOC, а также наличие SIEM-решений, которые могу существенно облегчить и повысить эффективность обработки событий информационной безопасности.

А вы уверены в максимально надежной защите ваших ресурсов?

Обратитесь к специалистам Softline и получите аудит безопасности вашей сети:

Александр Дубина, руководитель направления информационной безопасности

Александр Дубина, руководитель направления информационной безопасности

Сделать запрос

Источник: исследования Positive Technologies – одного из лидеров европейского рынка систем анализа защищенности и соответствия стандартам, а также защиты веб-приложений.